Китайские хакеры взломали крупнейших провайдеров и телеком-операторов США

Правоохранительные агентства США опубликовали бюллетень, в котором утверждается, что хакеры, работающие на спецслужбы Китая, успешно скомпрометировали целый ряд крупных телеком-операторов и сервис-провайдеров, используя старые незакрытые уязвимости.

Куда смогли дотянуться

В США Агентство национальной безопасности, Агентство по защите критической инфраструктуры и кибербезопасности и ФБР выпустили совместный бюллетень, в котором указывается, что хакерские группировки, связанные с властями Китая, активно атакуют крупнейшие телекоммуникационные компании и сервис-провайдеров Соединенных штатов. Конкретные компании не названы.

Хакеры используют известные уязвимости в любом ПО и оборудовании — от роутеров, рассчитанных на малый бизнес, до сетевых устройств в крупнейших корпоративных сетях. Скомпрометированные устройства используются в качестве командных и прокси-серверов при совершении новых атак.

Согласно пояснениям в бюллетене, закрепившись в сети телекоммуникационной компании или сервис-провайдера, хакеры, действующие при поддержке властей Китая, идентифицировали критических пользователей и инфраструктуру, в том числе системы, отвечающие за идентификацию и авторизацию пользователей, а также бухгалтерский учет.

Затем злоумышленники похитили реквизиты доступа к подлежащим SQL-базам данных и использовали команды SQL для вывода данных о пользователях и администраторах из критических серверов службы идентификации удаленных пользователей.

Эти данные использовались в дальнейшем для перехвата и вывода трафика из взломанных систем в инфраструктуру, контролируемую хакерами.

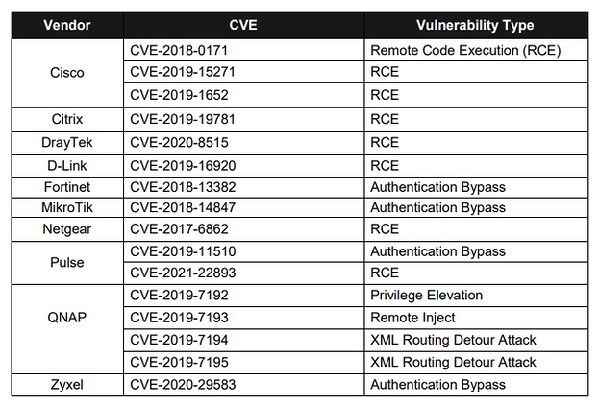

В бюллетене перечислены 16 уязвимостей, которыми воспользовались взломщики. Они затрагивают разработки Cisco, Citrix, DrayTek, D-Link, Fortinet, MikroTik, Netgear, Pulse, QNAP и Zyxel, причем наибольшее количество приходится именно на Cisco и QNAP.

Большая часть этих уязвимостей допускает запуск удаленного кода на затронутых устройствах.

Старые раны

Что касается атрибуции, то авторы бюллетеня абсолютно уверены в том, что за атаками стоят хакеры, работающие на китайские спецслужбы, поскольку те уже второй год применяют одни и те же методики.

«Как можно убедиться, методики вполне рабочие, хотя в них и нет ничего нетипичного и экзотического: просто эксплуатируется “неторопливость” крупных организаций в обновлении уязвимого ПО и замене устарелого оборудования, — говорит Дмитрий Кирюхин, эксперт по информационной безопасности компании SEQ. — Уязвимости в сетевом оборудовании обнаруживаются регулярно, но несмотря на его критическую роль, крупные организации слишком часто не относятся к сетевому оборудованию с должным вниманием.

В бюллетене ФБР и АНБ рекомендуется как можно скорее установить патчи, отключить ненужные порты и протоколы и заменить сетевое оборудование, которое больше не получает обновлений. Это позволит уменьшить «поверхность атаки».

Поделиться

Поделиться