Как абонентов МТС на Украине прослушивали из России. СХЕМА

Сеть «МТС-Украина» подверглась беспрецедентному взлому. Используя уязвимость в протоколе GSM, хакеры переключали некоторых абонентов оператора на сервер, предположительно принадлежащий российской "дочке" Tele2. В результате переговоры абонентов украинского МТС были доступны российским спецслужбам, считают украинские чиновники.Национальная комиссия по регулирования связи и информатики Украины (НКРСИ) рассмотрела вопрос о нарушении лицензионных условий со стороны «МТС-Украина» - «дочки» российской МТС. В апреле Служба безопасности Украины (СБУ) обнаружила, что звонки некоторых абонентов украинского МТС проходят через российские коммутаторы.

Соответствующие данные были переданы в НКРСИ, которая подтвердила нарушения, выявленные в ходе проверки. В связи с этим встал вопрос об отзыве лицензии у украинского МТС. В ответ компания подала судебный иск к регулятору.

В итоге НКРСИ заявил, что «в условиях временной оккупации территории Украины и преодоления на ней террористической угрозы противодействие несанкционированному доступу к телекоммуникационным сетям операторов телекоммуникаций и информации, передаваемой по этим сетям, затруднено». Комиссия решила не лишать МТС лицензии, а обязала его устранить выявленные нарушения к 1 декабря.

В украинском МТС выразили удовлетворение решением комиссии. В компании отмечают, что стали жертвой «атаки» из российских сетей, и сами проинформировали регулятора об этом нарушении. В российском офисе МТС от комментариев отказались.

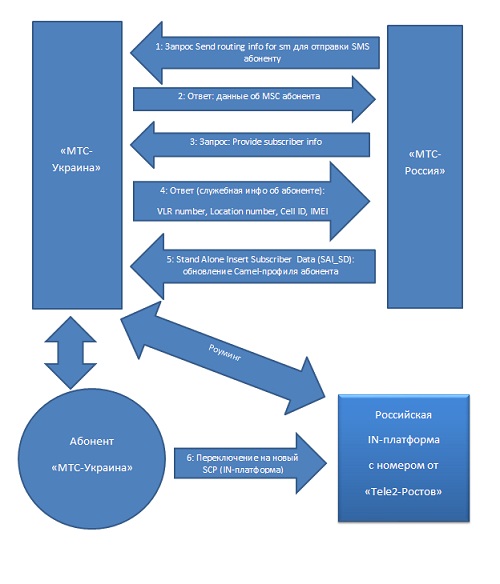

Текст с результатами проверки НКРСИ был опубликован в блоге украинского «Независимого бюро новостей». «Атака» на сеть «МТС-Украина» стала возможной благодаря особенностям протокола GSM. Абоненты GSM обслуживаются на коммутаторах – MSC, которые берут данные из базы данных – HLR. Для ускорения процесса создаются кэши баз данных - VLR.

Когда в HLR происходит обновление данных об абонентах, оттуда в VLR отправляется соответствующий служебный сигнал - Stand Alone Insert Subscriber Data (SAI_DN). В этом же сигнале можно указать, что обслуживание абонента должно осуществляться через специальный сервер приложений SCP – это необходимо, например, для онлайн-тарификации.

Юлия Тимошенко могла стать одной из жертв взлома сети "МТС Украина"

Сообщение SAI_DN может быть отправлено и между сетями различных операторов, если между ними есть роуминговое соглашение. Когда абонент одной сети оказывается в роуминге в другой сети, он регистрируется в местном HLR и оттуда «домашнему» оператору приходит сообщение об этом. В ответ «гостевому» оператору направляется SAI_DN с указанием, на каком SCP «домашнего» оператора надо обслуживать абонента.

В то же время стандарт GSM не подразумевает защиты от того, чтобы оператор мог отправлять SAI_DN-сообщения только в отношении своих же абонентов, отмечает в своем блоге технический эксперт Дмитрий Астапов. Оператору просто нет смысла перехватывать «чужих» абонентов, так как, обслуживая их, он не сможет получить с них денег. Однако злоумышленники, преследуя цель перехватить данные о переговорах абонентов, именно этой «лазейкой» и воспользовались.

Для начала им необходимо было понять, на каких MCP и VLR обслуживаются интересующие их украинские абоненты. Для этого использовалось роуминговое соглашение между российской и украинской сетями МТС, в рамках которого осуществляется обмен SMS-сообщениями и сигнальными командами. Как установила СБУ, в отношении ряда абонентов «МТС-Украины» из российской сети МТС были направлены служебные запросы Send routing info for sm. Они необходимы для правильной маршрутизации SMS-сообщений этим абонентам.

В ответ в Россию пришли данные об MSC, на которых обслуживаются данные абоненты. Однако никаких SMS-сообщений этим пользователям не пришло. Далее в отношении этих же абонентов из российского МТС пришел новый запрос - Provide subscriber info. В рамках ответа на него были переданы ряд служебных данных об абонентах: VLR, Location number, Cell ID, IMEI-номера телефонов и др. С помощью этих данных, как отмечается в тексте проверки НКРСИ, при условии знания топологии сети можно вычислить местоположение абонентов.

Затем в России в отношении все тех же абонентов, на основе ранее полученных данных об обслуживающих их MSC и VLR, были составлены новые Camel-профили. Такие профили используются для онлайн-тарификации в роуминге. С помощью вышеупомянутой служебной команды SAI_DN новые профили были переданы в сеть «МТС-Украины». Вслед за этим абоненты были переключены на российскую IN-платформу (SCP-сервер).

Телефонный номер, используемый этим сервером (7904349006678), относится к номерной емкости «Ростовской сотовой связи», отмечается в акте НКРСИ. «+7» - код России, «90434» - код ростовского оператора, являющегося «дочкой» Tele2. Схема сработала, так как между Tele2 и «МТС-Украина» также есть роуминговое соглашение.

В результате в России были доступны данные о переговорах абонентов и их местоположении, а также была возможность изменения маршрутизации вызовов и записи разговора, отмечается в документе НКРСИ. При этом сами абоненты обслуживались бесплатно.

Схема организации перехвата абонента МТС "Украина"

В Tele2 узнали о данном инциденте от корреспондента CNews. «Мы проверяем данную информацию, первые результаты показали, что описанные в акте проверки НКРСИ сервисные номера не относятся к нашей номерной емкости», - говорит представитель компании Константин Прокшин. Источник в российской телекоммуникационной отрасли пояснил, что 13-значные сервисные номера могут использоваться любым лицом, имеющим доступ к магистральным каналам связи.

Отметим, что с начала украинского кризиса в интернете публиковалось несколько записей телефонных переговоров украинских и зарубежных политиков, содержание которых дискредитировало нынешние власти страны. Например, много шума наделали записи переговоров бывшего премьер-министра Юлии Тимошенко и находившейся на Украине замгоссекретаря США Виктории Нуланд. Тимошенко обвиняла в прослушке российскую ФСБ.

Поделиться

Поделиться