Mastercard 5 лет не видела ошибку у себя в DNS. Хакеры могли перехватывать платежные данные

Исследователь в области кибербезопасности обнаружил ошибку DNS в системе Mastercard, которая оставалась незамеченной в течение многих лет. Ведь с июня 2020 г. один из DNS‑серверов компании был настроен неверно. К тому же оказалось, что указанный в настройках домен, относящийся к национальной зоне Нигера, вообще не был зарегистрирован.

Ошибка в ИТ-системе

Транснациональная финансовая корпорация Mastercard исправила ошибку конфигурации DNS, грозящую перехватом и перенаправлением трафика, как пишет Krebs On Security.

Как выяснил известный журналист-расследователь Брайан Кребс (Brian Krebs), адрес авторитативного сервера в компании Mastercard был указан с опечаткой еще в 2020 г. Для направления трафика в свою сеть компания использует пять DNS-серверов akamai. Их адреса должны оканчиваться на akam.net, но в одном случае домен был прописан в настройках как akam.ne - такие ошибки зачастую используют в неблаговидных целях тайпсквоттеры.

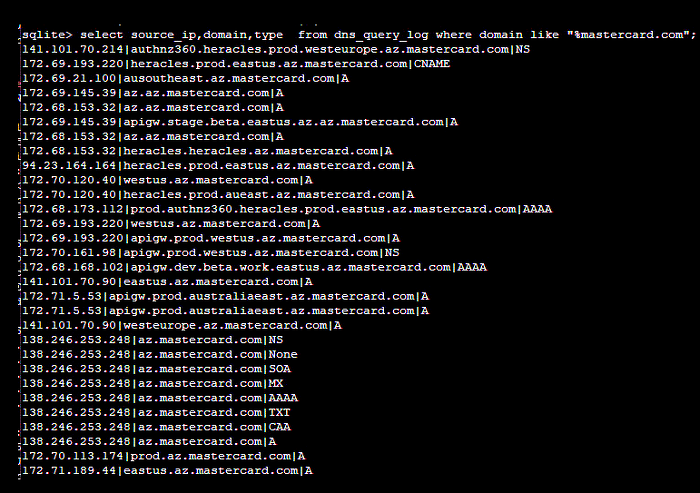

Опечатку обнаружил недавно основатель компании Seralys Филиппе Катурельи (Philippе Caturegli), специализирующейся на консалтинге в сфере информационной безопасности (ИБ). Уплатив $300, он зарегистрировал неиспользуемый домен akam.ne (TLD-зона Нигера) и поднял сервер DNS. К удивлению исследователя, DNS-запросы из разных стран потекли рекой, с интенсивностью сотни тысяч в сутки. По всей видимости, ошибка, которую допустили ИТ-специалисты в Mastercard, оказалась общим местом.

Почтовый сервер, работающий в akam.ne, обеспечил бы, по словам Брайана Кребса, перехват почты, предназначенной mastercard.com и другим затронутым доменам. Полученный доступ также позволял получить SSL/TLS- сертификаты для приема и переадресации трафика таких сайтов.

Со слов исследователя, можно было даже наладить сбор аутентификационных данных корпоративных пользователей на операционной системе (ОС) Windows. Если бы Филиппе Катурельи был хакером, то мог бы легко организовать кибератаку типа man‑in‑the‑middle (вид ИТ-атаки в криптографии и компьютерной безопасности, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом.), перехватывая трафик, предназначенный для Mastercard. Так как опечатка допущена в имени одного из пяти DNS-серверов, в случае успешной ИТ-атаки можно было получить контроль как минимум над 1/5 трафика. Однако Катурельи не стал экспериментировать и просто предложил корпорации Mastercard принять в дар право на зарегистрированный домен за $300.

Управление рисками в проекте

Изначально в Mastercard проигнорировали сообщения от Катурегли по этой проблеме. Со временем признали свою ошибку и исправили ее после того, как эксперт Брайан Кребс сообщил о проблеме дополнительно в компанию. Хоть в компании MasterCard и признали ошибку, но представители корпорации заявили, что угрозы кибербезопасности деловых операций для MasterCard она не несет.

Столь пренебрежительное с отношение к сигналу обескуражило киберэксперта, и он рассказал о своем фиаско в посте на LinkedIn. Опечатку Mastercard все же исправила, а Катурельи получил сообщение от команды Bugcrowd (платформа для размещения программ bug bounty) с упреками в неэтичном поведении и просьбой удалить пост на LinkedIn, в котором упомянута нелицеприятная реакция Mastercard.

Хоть у Катурельи есть аккаунт на Bugcrowd, но он им никогда не пользовался, на что и указал в ответ на обвинения Mastercard в нарушении правил раскрытия уязвимостей, принятых на ИТ-платформе. Исследователь по кибербезопасности также подчеркнул, что приложил все усилия, чтобы снизить риски для Mastercard, даже заплатил за домен из своего кармана, чтобы им не завладели хакеры.

В ходе беседы с журналистам-расследователем Брайаном Кребсом, автор опасной находки признался ему, что надеялся на компенсацию затрат от Mastercard в $300. В итоге ему не просто не компенсировали затраты, но даже и не поблагодарили.

Российский след или опечатка

Как оказалось, неправильно прописанный DNS-сервер отвечает за трафик в поддомене az.mastercard.com, который используется для доступа к рабочим серверам Microsoft Azure.

Журналист-расследователь также выяснил, что имя akam.ne было в декабре 2016 г. зарегистрировано пользователем с электронным адресом um-i-delo@yandex.ru - неким Иваном И. из России, г. Москва. На тот момент домен резолвился в IP-адрес, принадлежащий германскому провайдеру Team Internet (AS61969), предоставляющему услуги парковки доменов.

Это интересно, учитывая комментарий к посту Катурегли в LinkedIn от бывшего сотрудника Cloudflare. Программист сослался на отчет, соавтором которого он был, о похожем домене с опечаткой, по-видимому, зарегистрированном в 2017 г. для организаций, которые могли неправильно указать свой сервер AWS DNS как awsdns-06.ne вместо awsdns-06.net. По данным DomainTools, этот домен с опечаткой также был зарегистрирован на пользователя Яндекса playlotto@yandex.ru и размещался у того же немецкого интернет-провайдера - Team Internet (AS61969).

Поделиться

Поделиться