«Касперский»: Российский телеком и промышленность атакуют мутанты опасных троянских программ

Специалисты «Лаборатории Касперского» выявили целенаправленную кибератаку на российские организации под названием Mythic Likho, в которой применяются модифицированная версия бэкдора Merlin и обновленный вариант вредоносной программы Loki. Отмечается, что обе программы используют фреймворк с открытым исходным кодом Mythic. ИТ-атакам подверглись более десяти российских организаций из различных отраслей, включая телекоммуникации и промышленность.

Российский бизнес под кибератакой

Эксперты «Лаборатории Касперского» обнаружили кампанию с использованием ранее неизвестной модификации бэкдора Merlin, а также новой версии зловреда Loki, об этом сообщает портал SecureList.

Обе вредоносных программы созданы для работы с фреймворком с открытым исходным кодом Mythic. С ИТ-атаками столкнулись более десятка российских организаций из разных отраслей - от телекоммуникаций до промышленности. Цели злоумышленников точно не ясны: предположительно, они стремятся украсть конфиденциальные данные.

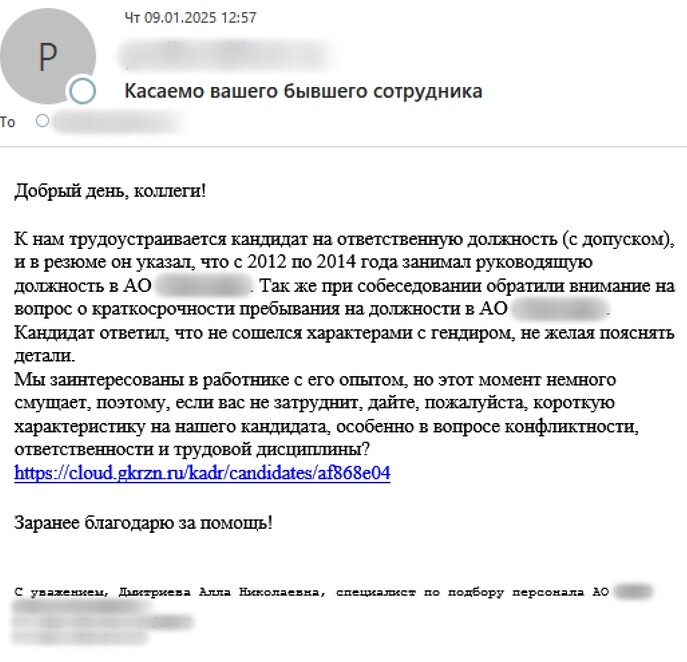

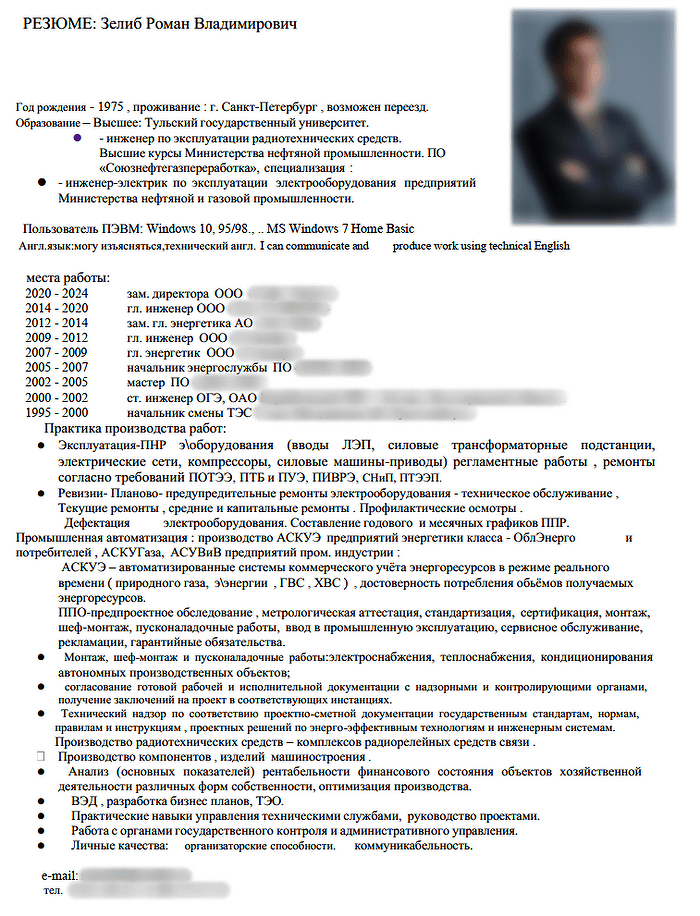

Для распространения вредоносного программного обеспечения (ПО) используются фишинговые письма, а сами тексты сообщений варьируются. Например, одно из писем было отправлено в кадровую службу машиностроительного предприятия с просьбой предоставить характеристику на бывшего сотрудника, якобы претендующего на должность в другой компании.

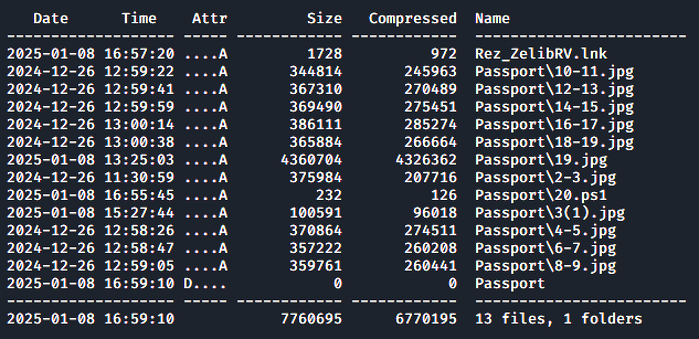

Если пользователь откроет файл Rez_ZelibRV.lnk, то запустится прописанная в нем команда с установленной рабочей директорией, в которую при распаковке сохраняется содержимое архива.

По данным «Лаборатории Касперского», подобные письма часто содержат ссылки на архивы с фейковым резюме, которые при открытии загружают бэкдор Merlin. Этот ИТ-инструмент, написанный на языке Go, предназначен для постэксплуатации и совместим с операционными системами (ОС) Windows, Linux и macOS. Он поддерживает работу по протоколам HTTP/1.1, HTTP/2 и HTTP/3. После активации Merlin передает на сервер управления сведения о зараженной ИТ-системе, включая IP-адрес, версию ОС, имя пользователя, имя хоста и архитектуру процессора.

Один из обнаруженных экземпляров Merlin загружал новую версию Loki. Этот бэкдор также собирает данные о системе и передает злоумышленникам идентификатор агента, IP-адрес, версию ОС, название устройства и путь к исполняемому файлу. В новой версии добавлена передача имени пользователя.

Обе программы разработаны для работы с фреймворком Mythic, который позволяет создавать кастомизированных агентов для различных платформ, что дает атакующим гибкость в выборе методов.

«Характерная особенность группы Mythic Likho - использование фреймворка Mythic и кастомных агентов для него. При этом злоумышленники стараются избегать шаблонов: хотя зловреды распространяются через письма, их содержание может меняться, как и последующая цепочка заражения. Подобная гибкость повышает шанс атакующих на успех. Поэтому организациям необходимо уделять повышенное внимание информационной безопасности (ИБ) и использовать надежные защитные ИТ-решения», — сказал исследователь угроз в «Лаборатории Касперского» Артем Ушков.

В настоящее время нет информации, которая позволила бы связать эти кибератаки с какой-либо известной группировкой. Специалисты «Лаборатории Касперского» назвали кампанию Mythic Likho.

Улучшения безопасности

Эксперты по кибербезопасности из «Лаборатории Касперского» регулярно проводят обучающие тренинги для сотрудников, чтобы снизить вероятность успешных кибератак с использованием методов социальной инженерии, в том числе фишинга. К примеру, с помощью онлайн-платформы Kaspersky Automated Security Awareness Platform. Для расширения навыков ИБ-специалистов подойдут продвинутые тренинги от экспертов.

Необходимо обновлять ПО на всех устройствах, чтобы злоумышленники не смогли воспользоваться уязвимостями и проникнуть в корпоративную сеть.

Предоставлять ИБ-специалистам возможность доступа к свежей информации о новейших тактиках, техниках и процедурах злоумышленников, например с помощью ИТ-сервисов Threat Intellegence.

Эксперты по кибербезопасности советуют использовать комплексное ИТ-решение, обеспечивающее непрерывную защиту корпоративных ресурсов в условиях меняющегося ландшафта киберугроз, например Kaspersky Symphony. Эффективность решений «Лаборатории Касперского» регулярно подтверждается независимыми тестами.

Поделиться

Поделиться