Шпионское приложение северокорейских хакеров нашлось в магазине приложений для Android. Оно записывает звонки и делает снимки экрана

Исследователи компании в сфере кибербезопасности Lookout сообщили, что связанная с Северной Кореей группировка хакеров загрузила шпионское программное обеспечение для Android в магазин приложений Google Play. Lookout описывает кампанию с участием нескольких образцов шпионского софта для Android под названием KoSpy. Хакеры обманом смогли заставить некоторых пользователей загрузить этот софт на свои устройства.

Google Play не безопасен

Группа киберпреступников, связанная с властями Северной Кореи, разместили шпионское приложение для Android в магазине Google Play. Исследователи компании в сфере кибербезопасности Lookout опубликовали свой отчет на официальном сайте. Хакеры смогли обмануть определенное количество пользователей, заставив их загрузить это программное обеспечение (ПО).

В исследовании, опубликованном 12 марта 2025 г., специалисты Lookout описывает кампанию по кибершпионажу, в которой фигурирует несколько образцов Android-вредителя, которому специалисты по кибербезопасности дали название KoSpy. По оценкам специалистов, с высокой степенью уверенности это шпионское ПО разработано северокорейскими властями.

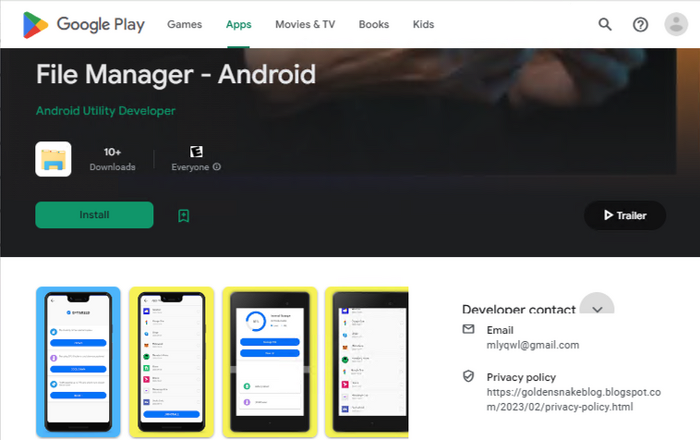

По данным Lookout, по крайней мере одно из этих вредоносных приложений некоторое время было доступно в Google Play (магазин приложений для платформы Android, созданной Google) и, согласно сохраненным данным о странице приложения, имело более 10 загрузок. В отчете компания приводит снимок экрана страницы приложения из официального магазина Android.

«В архивной версии Google Play мы обнаружили приложение File Manager, которое на самом деле является северокорейским шпионским ПО», — говорится в исследовании Lookout.

Возможности программы

Неизвестно, какую конечную цель преследовала эта кибератака, однако директор по исследованиям безопасности Lookout Кристоф Хебайзен (Christophe Hebeisen) предположил, что небольшое количество загрузок свидетельствует о вероятной нацеленности на конкретных людей.

По данным Lookout, KoSpy собирает большое количество конфиденциальных данных, в частности: SMS-сообщения; журналы вызовов; информацию о геолокации; файлы и папки на устройстве; введенные пользователем нажатия клавиш; данные о подключенных сетях Wi-Fi; список установленных приложений. Также KoSpy способен делать аудиозаписи, фотографировать с камер смартфона и делать снимки экрана. Кроме того, исследователи Lookout обнаружили, что KoSpy для получения начальных конфигураций использовал Firestore — облачную базу данных (БД) на ИТ-инфраструктуре Google Cloud.

Хакеры из Северной Кореи

С 2019 г. хакеры из Северной Кореи часто попадали в заголовки из-за масштабных похищений криптовалют, таких как недавнее похищение примерно $1,4 млрд в Ethereum с биржи Bybit, что, по предположениям, могло быть направлено на поддержку запрещенной ядерной программы страны. Однако в данном случае, как утверждают в Lookout, речь идет о шпионской операции, что подтверждается функционалом обнаруженных вредоносных приложений.

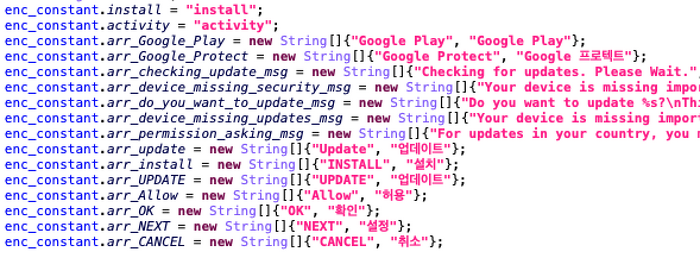

Исследователи из Lookout выяснили, что шпионские приложения используют домены и IP-адреса, которые ранее нашли во вредоносном ПО и инфраструктуре управления, используемой северокорейскими хакерами из группировок APT37 и APT43. Злоумышленникам из Корейской Народно-Демократической Республики (КНДР) довольно часто удается размещать софт в официальных магазинах приложений, резюмировали специалисты. Оценка Lookout основана на названиях обнаруженных приложений, некоторые из них были на корейском языке, а пользовательский интерфейс также поддерживал и английский язык.

Взлом популярных расширений в Chrome

В феврале 2025 г. легитимные расширения для браузера Chrome, которые помогают с различными задачами — от активации темного режима до блокировки рекламы, — превратились во вредоносные из-за злонамеренных обновлений. В результате под угрозой оказались 3,2 млн пользователей.

GitLab Threat Intelligence обнаружили ряд расширений, которые вызывают подозрения своими чрезмерными разрешениями. В частности, они могут взаимодействовать с любым сайтом, который посещает пользователь, и выполнять свой код на веб-страницах.

Список расширений, которые пользователям советуют удалить вручную, если они до сих пор установлены в их браузере: Blipshot (one click full page screenshots); Emojis — Emoji Keyboard; WAToolkit; Color Changer для YouTube; Video Effects for YouTube и Audio Enhancer; Темы для Chrome и YouTube Картинка в картинке; Mike Adblock fur Chrome | Chrome-Werbeblocker; Обновление страницы; Wistia Video Downloader; Супер темный режим; Клавиатура Emoji Клавиатура Emoji для Chrome; Adblocker для Chrome — NoAds; Adblock для Вас; Adblock для Chrome; Nimble Capture; KProxy.

По информации Tom's Guide, популярные инструменты для Google Chrome, которые предоставляют возможность включать темный режим или блокировать рекламу, подверглись взлому. Это и привело к тому, что миллионы людей оказались под угрозой.

Поделиться

Поделиться